Die Sicherheit unserer digitalen Kommunikation ist in der heutigen Zeit von entscheidender Bedeutung. Eine der wichtigsten Methoden zum Schutz der Privatsphäre und zur Sicherstellung der Vertraulichkeit von Daten ist die Ende-zu-Ende-Verschlüsselung (E2EE). In diesem Artikel erklären wir, was Ende-zu-Ende-Verschlüsselung ist, wie sie funktioniert, welche Vorteile sie bietet und welche Herausforderungen sie mit sich bringt.

Was ist Ende-zu-Ende-Verschlüsselung?

Ende-zu-Ende-Verschlüsselung ist ein Kommunikationssystem, bei dem Nachrichten, Daten oder Informationen auf dem Sendergerät verschlüsselt und erst auf dem Empfängergerät wieder entschlüsselt werden. Dies bedeutet, dass während der Übertragung über das Netzwerk keine Dritten, einschließlich Dienstanbieter oder Hacker, die Nachrichten entschlüsseln oder darauf zugreifen können.

Funktionsweise der Ende-zu-Ende-Verschlüsselung

Bei der Ende-zu-Ende-Verschlüsselung werden kryptografische Schlüssel verwendet, die nur dem Sender und dem Empfänger bekannt sind. Hier ist ein grundlegender Ablauf der Verschlüsselung:

- Schlüsselerzeugung: Beide Kommunikationspartner erzeugen ein Schlüsselpaar, bestehend aus einem öffentlichen und einem privaten Schlüssel.

- Austausch der öffentlichen Schlüssel: Der Sender und der Empfänger tauschen ihre öffentlichen Schlüssel aus.

- Verschlüsselung der Nachricht: Der Sender verschlüsselt die Nachricht mit dem öffentlichen Schlüssel des Empfängers.

- Übertragung: Die verschlüsselte Nachricht wird über das Netzwerk an den Empfänger gesendet.

- Entschlüsselung: Der Empfänger entschlüsselt die Nachricht mit seinem privaten Schlüssel.

Durch diesen Prozess wird sichergestellt, dass nur der beabsichtigte Empfänger die Nachricht lesen kann.

Vorteile der Ende-zu-Ende-Verschlüsselung

Ende-zu-Ende-Verschlüsselung bietet mehrere wesentliche Vorteile:

Schutz der Privatsphäre

E2EE gewährleistet, dass persönliche und sensible Informationen nur von den beabsichtigten Empfängern gelesen werden können. Dies ist besonders wichtig in einer Zeit, in der Datenschutzverletzungen und Cyberangriffe immer häufiger werden.

Sicherheit vor Hackern und staatlicher Überwachung

Da die Daten während der Übertragung verschlüsselt sind, sind sie vor Abhörangriffen und unbefugtem Zugriff durch Dritte geschützt. Auch Regierungen und Geheimdienste können die Kommunikation nicht ohne weiteres überwachen.

Vertrauen in digitale Kommunikation

Die Verwendung von E2EE erhöht das Vertrauen der Nutzer in digitale Kommunikationsplattformen. Wenn Benutzer wissen, dass ihre Daten sicher sind, sind sie eher bereit, diese Dienste zu nutzen.

Herausforderungen der Ende-zu-Ende-Verschlüsselung

Trotz ihrer vielen Vorteile steht die Ende-zu-Ende-Verschlüsselung auch vor einigen Herausforderungen:

Technische Komplexität

Die Implementierung von E2EE erfordert fortschrittliche kryptografische Techniken und kann technisch komplex sein. Dies stellt eine Hürde für kleinere Unternehmen oder Entwickler dar, die nicht über die erforderlichen Ressourcen oder das Wissen verfügen.

Kompatibilität und Benutzerfreundlichkeit

Einige E2EE-Lösungen sind nicht immer benutzerfreundlich oder kompatibel mit anderen Systemen. Dies kann die Akzeptanz und Nutzung durch den breiten Nutzerkreis einschränken.

Gesetzliche und regulatorische Bedenken

Regierungen und Strafverfolgungsbehörden argumentieren oft, dass E2EE die Ermittlungen erschwert, da sie keinen Zugang zu potenziell kriminellen Kommunikationen haben. Dies hat zu Diskussionen über die Balance zwischen Sicherheit und Privatsphäre geführt.

Beispiele für Anwendungen mit Ende-zu-Ende-Verschlüsselung

Einige der bekanntesten Anwendungen und Dienste, die E2EE nutzen, sind:

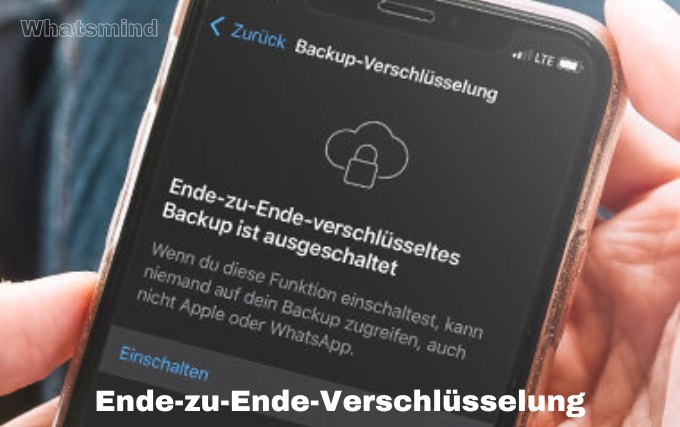

- WhatsApp: Diese Messaging-App verwendet E2EE für alle Nachrichten und Anrufe.

- Signal: Signal ist bekannt für seine starke Verschlüsselung und wird von vielen als der Goldstandard für sichere Kommunikation angesehen.

- Telegram: Bietet E2EE für „Geheime Chats“, während normale Chats eine andere Art der Verschlüsselung nutzen.

- ProtonMail: Ein E-Mail-Dienst, der E2EE verwendet, um die Sicherheit und Privatsphäre der Nutzer zu gewährleisten.

Häufig gestellte Fragen

F: Was ist Ende-zu-Ende-Verschlüsselung?

Ende-zu-Ende-Verschlüsselung (E2EE) ist eine Methode der Datenübertragung, bei der Informationen so verschlüsselt werden, dass sie nur vom Absender und vom vorgesehenen Empfänger gelesen werden können. Während der Übertragung sind die Daten vor Dritten, einschließlich Internetanbietern, Hackern und selbst dem Dienstanbieter, der die Übertragung ermöglicht, geschützt.

F: Wie funktioniert Ende-zu-Ende-Verschlüsselung?

Bei der Ende-zu-Ende-Verschlüsselung werden Daten auf dem Gerät des Absenders verschlüsselt und erst auf dem Gerät des Empfängers wieder entschlüsselt. Dies geschieht mittels kryptografischer Schlüsselpaare: einem öffentlichen Schlüssel, der zum Verschlüsseln der Daten verwendet wird, und einem privaten Schlüssel, der zum Entschlüsseln der Daten dient. Nur der Empfänger hat Zugang zu seinem privaten Schlüssel, wodurch die Vertraulichkeit der Kommunikation sichergestellt wird.

F: Welche Vorteile bietet Ende-zu-Ende-Verschlüsselung?

Die Hauptvorteile der Ende-zu-Ende-Verschlüsselung sind:

- Sicherheit: Daten sind während der gesamten Übertragung vor unbefugtem Zugriff geschützt.

- Vertraulichkeit: Nur der vorgesehene Empfänger kann die Daten lesen, selbst der Dienstanbieter hat keinen Zugriff.

- Integrität: Manipulationen an den Daten können erkannt werden, da nur der Empfänger in der Lage ist, die ursprünglichen Informationen zu entschlüsseln und deren Korrektheit zu überprüfen.

F: Welche Anwendungen nutzen Ende-zu-Ende-Verschlüsselung?

Viele gängige Kommunikationsdienste nutzen Ende-zu-Ende-Verschlüsselung, um die Sicherheit der Nutzer zu gewährleisten. Beispiele sind:

- Messaging-Apps: WhatsApp, Signal, Telegram (im geheimen Chat-Modus).

- E-Mail-Dienste: ProtonMail, Tutanota.

- Dateispeicher- und -übertragungsdienste: Tresorit, SpiderOak.

F: Gibt es Einschränkungen oder Herausforderungen bei der Verwendung von Ende-zu-Ende-Verschlüsselung?

Trotz der vielen Vorteile gibt es auch einige Herausforderungen bei der Nutzung von Ende-zu-Ende-Verschlüsselung:

- Komplexität: Die Implementierung und Verwaltung kryptografischer Schlüssel kann komplex sein und erfordert technisches Verständnis.

- Kompatibilität: Nicht alle Kommunikationsdienste unterstützen E2EE, und die Zusammenarbeit zwischen verschiedenen Diensten kann eingeschränkt sein.

- Gesetzliche Einschränkungen: In einigen Ländern gibt es gesetzliche Bestimmungen, die die Nutzung starker Verschlüsselung einschränken oder den Zugang von Behörden zu verschlüsselten Daten verlangen.

Fazit

Ende-zu-Ende-Verschlüsselung ist eine leistungsstarke Methode zum Schutz der digitalen Kommunikation und der Privatsphäre. Trotz technischer und regulatorischer Herausforderungen bleibt sie ein unverzichtbares Werkzeug in der modernen Cybersicherheitslandschaft. Nutzer und Unternehmen sollten sich der Bedeutung von E2EE bewusst sein und diese Technologie nutzen, um ihre Daten zu schützen.